In den letzten zwölf Monaten wurden mehr als 140.000 Phishing-Websites entdeckt, die mit einer Phishing-as-a-Service (PhaaS)-Plattform namens Sniper Dz in Verbindung stehen. Dies deutet darauf hin, dass die Plattform von einer großen Anzahl an Cyberkriminellen zur Durchführung von Zugangsdaten-Diebstählen genutzt wird.

„Für angehende Phisher bietet Sniper Dz ein Online-Admin-Panel mit einer Vielzahl von Phishing-Seiten“, erklärten die Forscher von Palo Alto Networks Unit 42, Shehroze Farooqi, Howard Tong und Alex Starov in einem technischen Bericht.

„Phisher können diese Seiten entweder auf der von Sniper Dz bereitgestellten Infrastruktur hosten oder Phishing-Vorlagen herunterladen und auf eigenen Servern verwenden.“

Besonders lukrativ ist, dass diese Dienste kostenlos angeboten werden. Die über die Phishing-Seiten gestohlenen Anmeldedaten werden allerdings auch an die Betreiber der PhaaS-Plattform weitergeleitet, eine Methode, die Microsoft als „doppelten Diebstahl“ bezeichnet.

PhaaS-Plattformen sind zunehmend eine beliebte Einstiegsmöglichkeit für unerfahrene Kriminelle in die Cyberkriminalität. Sie ermöglichen es selbst Personen mit wenig technischer Expertise, groß angelegte Phishing-Angriffe durchzuführen.

Diese Phishing-Kits sind auf Plattformen wie Telegram erhältlich. Dort existieren spezialisierte Kanäle und Gruppen, die jeden Schritt einer Phishing-Attacke abdecken – von Hosting-Diensten bis hin zum Versenden der Phishing-Nachrichten.

Auch Sniper Dz hat einen solchen Telegram-Kanal, der bis zum 1. Oktober 2024 über 7.170 Abonnenten zählt. Der Kanal wurde am 25. Mai 2020 erstellt.

Interessanterweise wurde einen Tag nach der Veröffentlichung des Unit-42-Berichts die Auto-Löschfunktion aktiviert, um alle Beiträge nach einem Monat zu löschen. Dies deutet möglicherweise darauf hin, dass die Betreiber versuchen, ihre Aktivitäten zu verschleiern, obwohl ältere Nachrichten weiterhin im Chat-Verlauf sichtbar sind.

Die PhaaS-Plattform ist über das Clearnet zugänglich und erfordert eine Registrierung, um „an Scam-Vorlagen und Hack-Tools zu gelangen“, wie auf der Startseite der Website zu lesen ist.

Ein im Januar 2021 auf Vimeo hochgeladenes Video zeigt, dass der Service fertige Scam-Vorlagen für verschiedene Websites wie X, Facebook, Instagram, Skype, Yahoo, Netflix, Steam, Snapchat und PayPal in Englisch, Arabisch und Französisch anbietet. Das Video hat bis heute über 67.000 Aufrufe.

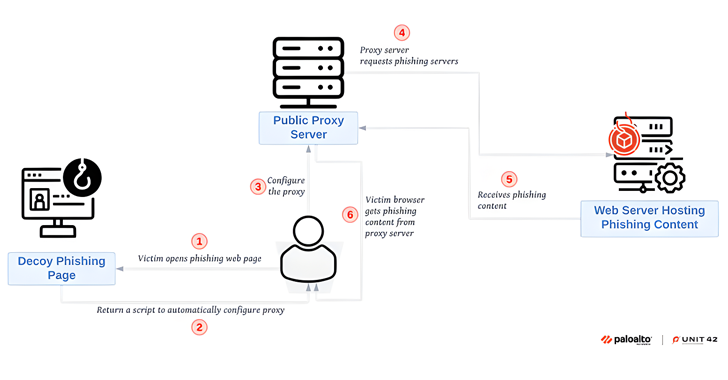

Sniper Dz bietet die Möglichkeit, Phishing-Seiten auf eigenen Servern zu hosten und benutzerdefinierte Links zu diesen Seiten zu erstellen. Diese Seiten werden dann hinter einem legitimen Proxy-Server (proxymesh[.]com) versteckt, um eine Entdeckung zu verhindern.

„Die Gruppe hinter Sniper Dz konfiguriert diesen Proxy-Server so, dass er automatisch Phishing-Inhalte von seinem eigenen Server lädt, ohne direkte Kommunikation“, erklärten die Forscher.

„Diese Technik hilft Sniper Dz, seine Backend-Server zu schützen, da der Browser des Opfers oder ein Sicherheitscrawler den Proxy-Server als Verantwortlichen für das Laden des Phishing-Codes erkennt.“

Alternativ können Kriminelle Phishing-Seiten auch als HTML-Dateien herunterladen und auf ihren eigenen Servern hosten. Darüber hinaus bietet Sniper Dz Tools, um Phishing-Vorlagen in das Blogger-Format zu konvertieren, damit sie auf Blogspot-Domains gehostet werden können.

Die gestohlenen Zugangsdaten werden schließlich auf einem Admin-Panel angezeigt, das nach dem Einloggen auf der Clearnet-Website zugänglich ist. Unit 42 stellte seit Juli 2024 eine Zunahme von Phishing-Aktivitäten mit Sniper Dz fest, die sich hauptsächlich gegen Internetnutzer in den USA richteten.

„Sniper Dz-Phishing-Seiten exfiltrieren die Zugangsdaten der Opfer und verfolgen sie über eine zentrale Infrastruktur“, sagten die Forscher. „Dies könnte Sniper Dz dabei helfen, gestohlene Zugangsdaten von Phishern zu sammeln, die ihre Plattform nutzen.“

Die Entwicklung fällt mit einer neuen Enthüllung von Cisco Talos zusammen, die zeigt, dass Angreifer Webseiten nutzen, die mit SMTP-Infrastrukturen im Backend verbunden sind, um Spamfilter zu umgehen und Phishing-E-Mails zu versenden.

Diese Angriffe nutzen schwache Eingabevalidierungen in Webformularen aus, um schädliche Links und Texte einzuschleusen. Andere Kampagnen führen Credential-Stuffing-Angriffe auf die Mail-Server legitimer Organisationen durch, um Zugriff auf E-Mail-Konten zu erhalten und Spam zu verschicken.

Ein weiterer kürzlich entdeckter Phishing-Angriff nutzt scheinbar harmlose Microsoft Excel-Dokumente, um eine dateilose Variante des Remcos RAT durch die Ausnutzung einer bekannten Sicherheitslücke (CVE-2017-0199) zu verbreiten.